METODOLOGIA DE DEFESA CIBERNÉTICA PARA EMPRESAS

INTRODUÇÃO

Prezados gerentes e especialistas de segurança da informação e Defesa Cibernética,

Após vasta experiência no ramo de segurança cibernética empresarial em Israel, decidi escrever este artigo baseado em um documento da autoridade nacional de defesa cibernética de Israel.

Israel está entre os líderes mundiais no ramo da segurança cibernética, e este documento, está uma ótima metodologia para segurança cibernética empresarial.

O espaço cibernético é resultado do progresso tecnológico, conectividade e uma conexão global à Internet.

A crescente dependência no Espaço Cibernético traz ondas de inovação tecnológica e grande desenvolvimento ao homem e seu ambiente.

Mas junto com isto, um espaço ameaçador está se desenvolvendo, afetando as organizações corporativas, a integridade dos processos de produção e a confidencialidade das informações corporativas.

Ataques cibernéticos podem prejudicar organizações e interromper seus processos produtivos, causando danos econômicos e afetando a reputação das empresas.

A presente Metodologia de Defesa Corporativa considera a organização como um todo e permite elevar o nível de resiliência organizacional por meio da integração contínua de processos, práticas e produtos de proteção.

SUMÁRIO EXECUTIVO

Este documento define um método coerente que orienta a responsabilidade corporativa para a construção de um plano de trabalho plurianual para a proteção da organização.

Utilizando o método apresentado neste documento, a organização reconhecerá os riscos relevantes, formulará uma resposta de defesa e desenvolverá um programa para reduzir os riscos de forma consoante.

Fase A – a organização entenderá a qual categoria ela pertence:

-

Categoria A – organizações cujo dano potencial causado por incidentes cibernéticos não é grande.

-

Categoria B – organizações cujo dano potencial causado por incidentes cibernéticos é grande.

Mais abaixo trarei um formulário para saber como definir a categoria de uma empresa.

Categoria A – organizações cujo dano potencial causado por incidentes cibernéticos não é grande.

Categoria B – organizações cujo dano potencial causado por incidentes cibernéticos é grande.

Fase B – construção de um plano de trabalho para a organização

Em relação à construção do plano de trabalho, a organização primeiro definirá o que ela deve proteger, o nível de proteção necessário e as falhas de proteção considerando a situação desejada e irá, eventualmente, construir um plano de trabalho para reduzir estas falhas.

Robert S. Mueller, III, Diretor do FBI:

"Há dois tipos de empresas – aquelas que foram hackeadas e as que ainda serão."

PROCESSO DE PLANEJAMENTO ORGANIZACIONAL

O processo de planejamento é composto pelas seguintes fases intuitivas:

Fase 1: "O que há para defender?" – mapeamento de ativos / processos da empresa que são sensíveis a ataques cibernéticos.

Fase 2: "Impacto nos objetivos da organização" – entender o impacto dos ataques cibernéticos nos ativos/processos do negócio ao preencher um questionário de valor da empresa.

Fase 3: "Como proteger corretamente" – os controles necessários são provenientes dos valores definidos na Fase 2.

Fase 4: Ideal x real – detecção de falhas defensivas em relação aos controles necessários.

Fase 5: "Elaborando um plano de projeto" – melhoria do nível de defesa para alcançar o nível de risco desejado (incluindo o entendimento da essência da exposição ao risco, em caso da não-implementação dos controles necessários).

Planejamento:

Fase 1: Mapeamento dos ativos da empresa

Fase 2: Nível de defesa necessário

Fase 3: A defesa correta

Fase 4: Definição das atuais falhas de defesa

Fase 5: Plano de trabalho

A METODOLOGIA DE DEFESA AOS OLHOS DA ORGANIZAÇÃO

Esta Metodologia apresenta dois níveis diferentes de recomendações, resultantes ao potencial de dano à organização devido a um ciber-incidente:

-

Organização Categoria A – Baixo potencial de dano. A organização realizará um simples processo de mapeamento dos objetivos de proteção para rapidamente entender o método necessário de proteção.

-

Organização Categoria B – grande potencial de dano. Uma organização que depende bastante do Ciberespaço e deve realizar um processo mais detalhado.

A divisão é feita após responder a seguinte pergunta:

Ao responder a seguinte pergunta, é necessário levar em conta o custo total.

Organizações que responderem negativamente à pergunta acima pertencem à categoria A.

Organizações que responderem afirmativamente pertencem à categoria B. E deve começar a ler este documento a partir do cápitulo: IMPLEMENTANDO A METODOLOGIA DE DEFESA EM ORGANIZAÇÕES DA CATEGORIA “B”

Requerimentos adicionais: caso haja obrigações adicionais, em virtude de estar sujeita às regulações existentes, a empresa pode ser transferida da Categoria A à Categoria B. Além disso, uma organização pode exigir que seus fornecedores cumpram os requisitos de organizações de Categoria B.

Organização Categoria A – Baixo potencial de dano. A organização realizará um simples processo de mapeamento dos objetivos de proteção para rapidamente entender o método necessário de proteção.

Organização Categoria B – grande potencial de dano. Uma organização que depende bastante do Ciberespaço e deve realizar um processo mais detalhado.

IMPLEMENTAÇÃO DA METODOLOGIA DE DEFESA PARA UMA ORGANIZAÇÃO DE CATEGORIA A

Fase 1: Mapeamento de Ativos

É necessário realizar o mapeamento dos principais ativos. Veja com o suporte técnico os tipos de equipamentos e ativos informáticos utilizados na organização.

Dica: Certifique-se que o processo de mapeamento envolva os seguintes tópicos:

-

Computadores, impressoras, telefonia e rede com ou sem fio

-

Website

-

Email

-

Ambiente de crédito

-

Informações na nuvem

Computadores, impressoras, telefonia e rede com ou sem fio

Website

Email

Ambiente de crédito

Informações na nuvem

Fase 2 e 3: O Nível de Proteção Necessário e Como Proteger Corretamente

Os Dez Mandamentos para uma Organização Categoria A

Uma organização de categoria A requer uma proteção consistente com seu potencial de dano. Portanto, a organização deve implementar controles de alto custo-benefício.

Uma discriminação dos requerimentos de proteção pode ser encontrada no.

Estes controles estão divididos nas seguintes dez categorias de proteção:

1. Responsabilidade de gestão

Entenda atuais ameaças cibernéticas e desenvolva um plano de trabalho para corrigir falhas na defesa cibernética.

2. Evitar Códigos maliciosos:

Utilize tecnologias para lidar com malware e atualizar as defesas do sistema de organização.

3. Criptografia:

Criptografe o acesso remoto de funcionários e fornecedores, utilizando meios comerciais de criptografia. Criptografe o acesso a dados delicados, utilize um meio criptografado de comunicação (tanto de navegação doméstica às redes sem fio da organização e vice-versa para clientes e fornecedores).

4. Computação em nuvem e compra de software: exija (no contrato) que seu fornecedor obedeça a padrões comuns de proteção de software e dados.

5. Proteção de dados:

6. Proteção do computador:

7. Recursos humanos:

Defina mecanismos de proteção para proteger dados que existem na organização.

Defina um nível de defesa necessário para os computadores. Incluindo mudança das senhas padrão dos equipamentos, remoção de programas desnecessários, bloqueio de conexões redundantes, remoção de contas administradoras desnecessárias.

Instrua novos funcionários e remova autorizações de ex-funcionários.

8. Documentação e monitoramento:

Documente e monitore atividades excepcionais, que podem atestar a ameaças cibernéticas.

9. Segurança da rede: Assegure que o acesso à rede está sob o controle da organização (fornecedores e funcionários não podem se conectar remotamente a qualquer momento) e que a rede está preparada para suportar ataques bloqueadores de serviços.

10. Continuidade do Negócio: capacidades de recuperação de falhas no site, exclusão de dados, bloqueio de arquivos.

1. Responsabilidade de gestão

Entenda atuais ameaças cibernéticas e desenvolva um plano de trabalho para corrigir falhas na defesa cibernética.

| ||

2. Evitar Códigos maliciosos:

Utilize tecnologias para lidar com malware e atualizar as defesas do sistema de organização.

|

3. Criptografia:

Criptografe o acesso remoto de funcionários e fornecedores, utilizando meios comerciais de criptografia. Criptografe o acesso a dados delicados, utilize um meio criptografado de comunicação (tanto de navegação doméstica às redes sem fio da organização e vice-versa para clientes e fornecedores).

|

4. Computação em nuvem e compra de software: exija (no contrato) que seu fornecedor obedeça a padrões comuns de proteção de software e dados.

|

5. Proteção de dados:

|

6. Proteção do computador:

|

7. Recursos humanos:

|

Defina mecanismos de proteção para proteger dados que existem na organização.

|

Defina um nível de defesa necessário para os computadores. Incluindo mudança das senhas padrão dos equipamentos, remoção de programas desnecessários, bloqueio de conexões redundantes, remoção de contas administradoras desnecessárias.

|

Instrua novos funcionários e remova autorizações de ex-funcionários.

|

8. Documentação e monitoramento:

Documente e monitore atividades excepcionais, que podem atestar a ameaças cibernéticas.

|

9. Segurança da rede: Assegure que o acesso à rede está sob o controle da organização (fornecedores e funcionários não podem se conectar remotamente a qualquer momento) e que a rede está preparada para suportar ataques bloqueadores de serviços.

|

10. Continuidade do Negócio: capacidades de recuperação de falhas no site, exclusão de dados, bloqueio de arquivos.

|

Fase 4: Definições de falhas de proteção

Obtenha uma recomendação do prestador de serviços de TI em relação a um plano de trabalho priorizado para lidar com falhas.

Fase 5: Plano de Trabalho

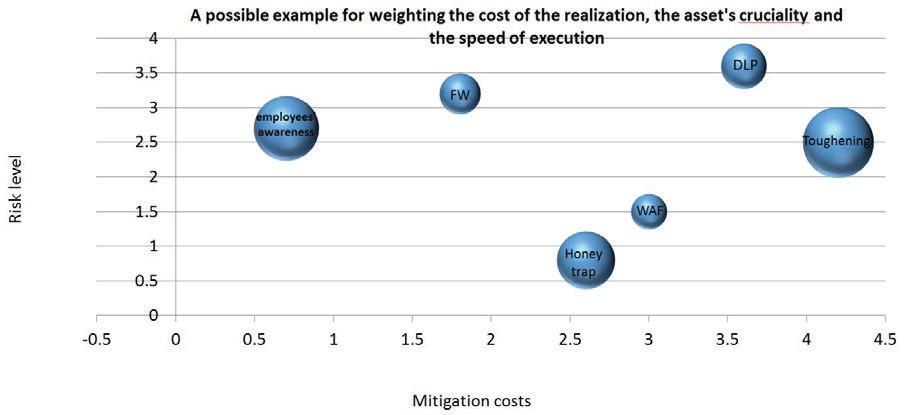

Todos os controles que trarei em outro artigo protegem contra riscos cibernéticos vindos de danos cibernéticos. O controle reduz o risco cibernético que poderia prejudicar os objetivos da organização. O programa levará os seguintes em conta ao preparar um plano de trabalho para lidar com falhas de controle:

-

A eficácia do controle (sua contribuição à redução de riscos na organização)

-

O custo de implementar a solução – representado abaixo por meio de um eixo de "custo de solução" (duração da implementação complexidade da realização, colaboradores e equipamentos necessários)

-

Velocidade de implementação – representada abaixo pelo tamanho do círculo

Um exemplo da ponderação dos parâmetros mencionados acima em uma organização pode ficar assim:

Uma tabela de vigilância:

Grupo de Controle

Existe/não existe

Eficácia do controle

Custo de implementação

Dados/Priorização

ponderação

Responsabilidade de gestão

Prevenção contra malware

Criptografia

Computação em nuvem e compra de software

Proteção de dados

Proteção de computadores

Recursos humanos

Documentação e monitoramento

Segurança da rede

Continuidade do negócio

A eficácia do controle (sua contribuição à redução de riscos na organização)

O custo de implementar a solução – representado abaixo por meio de um eixo de "custo de solução" (duração da implementação complexidade da realização, colaboradores e equipamentos necessários)

Velocidade de implementação – representada abaixo pelo tamanho do círculo

Grupo de Controle

|

Existe/não existe

|

Eficácia do controle

|

Custo de implementação

|

Dados/Priorização

ponderação

|

Responsabilidade de gestão

| ||||

Prevenção contra malware

| ||||

Criptografia

| ||||

Computação em nuvem e compra de software

| ||||

Proteção de dados

| ||||

Proteção de computadores

| ||||

Recursos humanos

| ||||

Documentação e monitoramento

| ||||

Segurança da rede

| ||||

Continuidade do negócio

|

O plano de trabalho proposto será endossado/aprovado pelo Diretor executivo

IMPLEMENTANDO A METODOLOGIA DE DEFESA EM ORGANIZAÇÕES DA CATEGORIA “B”

Fase 1: Mapeamento de ativos

A organização mapeará seus ativos, funções e interfaces (serviços web, API, etc.). Inclua ativos armazenados na nuvem (XaaS).

A Fase de mapeamento de ativos deve ligar ativos TO/TI aos principais processos do negócio. Seguindo estas fases, a organização poderá distinguir entre ativos críticos e secundários.

A definição ajudará a proteger os ativos em relação ao impacto.

O mapeamento de ativos incluirá, no mínimo, a seguinte lista:

Tipo de Ativo

Nome e fabricante

Propósito

Local / nuvem

Interfaces

Observações

Aplicativo organizacional

ex. DWH, CRM, ERP, WMS, sistema de pagamentos, portal organizacional, etc.

Infraestrutura

ex. Equipamentos de comunicação, telefonia, e-mail, armazenamento

Rede

ex. LAN / WAN, inalâmbrica, ótica, satélite

TO

ex. Televisão em circuito fechado, sistemas HMI, controladores, etc.

Atenção: O mapeamento de ativos

(Mapeamento dos objeto) de defesa é um processo que requer tempo e recursos. Para realizá-lo de forma eficaz, você deve prestar atenção à resolução de mapeamento necessária.

Por exemplo: de um lado, você não deve especificar todos os servidores e terminais, mas por outro, uma generalização de todos os servidores como um ativo pode resultar em custos desproporcionais de defesa.

Tipo de Ativo

|

Nome e fabricante

|

Propósito

|

Local / nuvem

|

Interfaces

|

Observações

|

Aplicativo organizacional

|

ex. DWH, CRM, ERP, WMS, sistema de pagamentos, portal organizacional, etc.

| ||||

Infraestrutura

|

ex. Equipamentos de comunicação, telefonia, e-mail, armazenamento

| ||||

Rede

|

ex. LAN / WAN, inalâmbrica, ótica, satélite

| ||||

TO

|

ex. Televisão em circuito fechado, sistemas HMI, controladores, etc.

|

Fase 2: nível de defesa necessário

O nível de defesa necessário para cada ativo depende do nível de valor organizacional deste ativo. Dentro da Metodologia de Defesa, os ativos são classificados em quatro níveis de valor: 1 para um nível de valor baixo, 4 para o nível de valor mais alto.

Ao fim do passo 2, a organização poderá definir os ativos mais importantes às suas atividades de negócio.

Ao fim do passo 2, a organização poderá definir os ativos mais importantes às suas atividades de negócio.

Uma estreita cooperação das entidades corporativas dentro da organização – entendendo a significância dos ativos para o negócio e sua influência no funcionamento do mesmo – é necessária para preencher o questionário.

Atenção:

Na segurança cibernética e de dados, é comum avaliar o impacto potencial a partir de três categorias: CIA (Confidencialidade, Integridade, Acessibilidade)

-

Impacto na confidencialidade dos dados– por exemplo, um ataque cibernético para vazar os detalhes dos consumidores na internet.

-

Impacto na integridade dos dados – por exemplo, um ataque cibernético que falsifica os relatórios financeiros da empresa.

-

Impacto na acessibilidade dos dados – por exemplo, um ataque cibernético negando informações da empresa ou clientes (fechamento de um site, bloqueio de arquivos ou ransomware).

- Impacto na confidencialidade dos dados– por exemplo, um ataque cibernético para vazar os detalhes dos consumidores na internet.

- Impacto na integridade dos dados – por exemplo, um ataque cibernético que falsifica os relatórios financeiros da empresa.

- Impacto na acessibilidade dos dados – por exemplo, um ataque cibernético negando informações da empresa ou clientes (fechamento de um site, bloqueio de arquivos ou ransomware).

Defina o nível de valor de cada ativo ao preencher o seguinte questionário:

Pergunta

1

2

3

4

1. Qual o nível de dano causado à organização após o vazamento do ativo?

C

O dano está estimado em:

-

Custo de até R$ 500.000 à organização. E/ou

-

Um investimento de até dois meses de trabalho para lidar com o incidente.

O dano está estimado em: :

-

Custo de mais de R$ 500.000, mas menos que R$ 5.000.000 à organização. E/ou

-

Um investimento de mais de seis meses, mas menos de cinco anos para lidar com o incidente. E/ou

-

O ativo está definido como uma base de dados que precisa de um nível de segurança média de acordo com as regulações de proteção de dados da Autoridade de Informação e Tecnologia. E/ou

-

Há um perigo para a saúde pública.

O dano está estimado em:

-

Custo de mais de R$ 5.000.000 à organização. E/ou

-

Um investimento de mais de cinco anos para lidar com o incidente.

-

O ativo está definido como uma base de dados que precisa de um nível de segurança médio de acordo com as regulações de proteção de dados da Autoridade de Informação e Tecnologia.

-

Há um claro perigo à vida humana.

Um dano significativo acontecerá, que incluirá um dos seguintes cenários:

-

Há um perigo claro e presente às vidas de várias pessoas.

-

O dano econômico estimado é de mais de R$ 20.000.000.

2. Qual o nível de dano causado à organização após a interferência nas informações do sistema?

I

3. Qual o nível de dano causado à organização após uma desativação do sistema a longo prazo?

A

Cada pontuação de valor do ativo é a maior pontuação recebida pelas três perguntas (Impacto = MÁX 1-3). A pontuação também se chama Intensidade de Risco. Esta pontuação define o dano máximo que se espera que afete a organização em relação a cada ativo.

Pergunta

|

1

|

2

|

3

|

4

|

1. Qual o nível de dano causado à organização após o vazamento do ativo?

C

|

O dano está estimado em:

|

O dano está estimado em: :

|

O dano está estimado em:

|

Um dano significativo acontecerá, que incluirá um dos seguintes cenários:

|

2. Qual o nível de dano causado à organização após a interferência nas informações do sistema?

I

| ||||

3. Qual o nível de dano causado à organização após uma desativação do sistema a longo prazo?

A

|

Fase 3: Como proteger corretamente

Na Fase 2 definimos o valor (intensidade) de cada ativo em uma escala de 1 a 4. O grau de proteção de cada ativo é baseado apenas no grau do seu valor (o valor resultante aumenta o nível de intensidade).

Ao lado de cada controle de proteção que trarei em outro artigo, há uma definição que diz se ele é necessário ou não para um ativo cuja pontuação de identidade é 1, 2, 3 ou 4.

Para cada ativo, é necessário implementar o total de todos os controles cujo valor é menor ou igual à pontuação de intensidade do ativo. Por exemplo, para um ativo cuja pontuação de intensidade é 3, é necessário implementar todos os controles cujo valor seja 1, 2 e 3.

Esta definição ajuda a ajustar os controles necessários para a aplicação do objetivo de defesa contra o potencial de dano.

Fase 4: Definição das Falhas de Proteção

Veja o que está sendo atualmente implementado na organização e o que é necessário realizar de acordo com os controles de proteção descritos no outro artigo. Ao fim deste processo, a organização receberá uma lista de falhas (análise de falhas).

Já que nem todos os controles são implementados da mesma forma em uma organização, é importante assegurar que os objetivos de proteção essenciais da organização sejam examinados individualmente. O motivo se dá pelo fato de que um controle nem sempre é compatível a todos os objetivos da organização. Por experiência, constatamos que apesar de a maioria dos controles serem implementados lateralmente em organizações, há alguns casos quando um controle não foi implementado em um sistema específico.

Já que nem todos os controles são necessários de implementar em todos os ativos, utilize o nível de valor estabelecido para cada ativo no estágio 3 para a lista de falhas.

A lista de falhas será a base para construir o plano de trabalho da organização (Fase 5).

Calculando o nível de risco de um ativo – ponderando os dados

Pondere o impacto potencial (I) com a probabilidade de tal evento cibernético acontecer.

Probabilidade (P) – calculada ao definir o nível de exposição de um ativo (um ativo ligado à Internet, ainda sem mecanismos de defesa, está altamente exposto a ataques cibernéticos, enquanto um ativo isolado em uma sala segura está menos exposto).

Para definir o nível de exposição de um ativo, preencha o seguinte questionário para cada ativo:

Pergunta

1

2

3

4

1. Quantos usuários há no sistema?

Até 50

50-500.

500-5,000.

Mais de 5,000

2. Quem são os usuários do sistema?

Apenas funcionários internos.

Fornecedores externos regulares.

Fornecedores externos ocasionais.

O público geral.

3. Quantas interfaces existem no sistema?

Nenhuma

1-5.

5-10.

Mais de 10

4. Qual a natureza das interfaces do sistema?

Nenhuma

Interfaces intra-organizacionais.

Interfaces externas com fornecedores.

Interfaces para o público geral.

5. Que tipo de informação existe no sistema?

Nenhuma informação sensível ao negócio.

Informações internas da empresa.

Informações médicas ou dos consumidores.

Informações sensíveis do negócio.

6. Há a possibilidade de acesso remoto ao sistema?

Não

Via 2FA

Via um canal criptografado.

Por meio de um software comercial de aquisição.

7. Qual o nível das permissões de compartimentação no sistema?

Compartimentação completa (permissões por grupos/cargos).

Compartimentação individual (permissões individuais por funcionário) .

Compartimentação básica (gerente e usuário) .

Sem compartimentação (permissões idênticas a todos) .

8. Qual o atual nível de atualização do sistema?

A versão mais recente.

Três versões atrasadas.

Mais de 3 versões atrasadas.

Versões que não são mais compatíveis com o fabricante.

9. Qual a política para atualizações e patches de segurança?

Instalação de atualizações completas ao menos uma vez por trimestre.

Instalação de atualizações de segurança ao menos uma vez por trimestre.

Apenas atualizações de segurança importantes ao menos uma vez por trimestre.

Não há um processo organizado de atualização.

10. Qual o nível de segurança física do sistema?

Acessível apenas a indivíduos autorizados.

Acessível a todos os funcionários da organização.

Acessível a prestadores externos.

Acessível a todos os visitantes da organização.

A pontuação de exposição de cada ativo é a pontuação média das 10 perguntas (P = Média 1-10), também chamada de probabilidade de risco (P).

Pergunta

|

1

|

2

|

3

|

4

|

1. Quantos usuários há no sistema?

|

Até 50

|

50-500.

|

500-5,000.

|

Mais de 5,000

|

2. Quem são os usuários do sistema?

|

Apenas funcionários internos.

|

Fornecedores externos regulares.

|

Fornecedores externos ocasionais.

|

O público geral.

|

3. Quantas interfaces existem no sistema?

|

Nenhuma

|

1-5.

|

5-10.

|

Mais de 10

|

4. Qual a natureza das interfaces do sistema?

|

Nenhuma

|

Interfaces intra-organizacionais.

|

Interfaces externas com fornecedores.

|

Interfaces para o público geral.

|

5. Que tipo de informação existe no sistema?

|

Nenhuma informação sensível ao negócio.

|

Informações internas da empresa.

|

Informações médicas ou dos consumidores.

|

Informações sensíveis do negócio.

|

6. Há a possibilidade de acesso remoto ao sistema?

|

Não

|

Via 2FA

|

Via um canal criptografado.

|

Por meio de um software comercial de aquisição.

|

7. Qual o nível das permissões de compartimentação no sistema?

|

Compartimentação completa (permissões por grupos/cargos).

|

Compartimentação individual (permissões individuais por funcionário) .

|

Compartimentação básica (gerente e usuário) .

|

Sem compartimentação (permissões idênticas a todos) .

|

8. Qual o atual nível de atualização do sistema?

|

A versão mais recente.

|

Três versões atrasadas.

|

Mais de 3 versões atrasadas.

|

Versões que não são mais compatíveis com o fabricante.

|

9. Qual a política para atualizações e patches de segurança?

|

Instalação de atualizações completas ao menos uma vez por trimestre.

|

Instalação de atualizações de segurança ao menos uma vez por trimestre.

|

Apenas atualizações de segurança importantes ao menos uma vez por trimestre.

|

Não há um processo organizado de atualização.

|

10. Qual o nível de segurança física do sistema?

|

Acessível apenas a indivíduos autorizados.

|

Acessível a todos os funcionários da organização.

|

Acessível a prestadores externos.

|

Acessível a todos os visitantes da organização.

|

Ponderando o nível de risco, custo de reação e complexidade de implementação de um ativo

Para calcular o nível de proteção necessário, multiplique por três a classificação de impacto e adicione a classificação de probabilidade: o nível de risco de um ativo = (I) * 3 + (p).

Veja um exemplo de como calcular o risco e probabilidade de cada ativo:

Veja um exemplo de como calcular o risco e probabilidade de cada ativo:

No exemplo abaixo, o cálculo é: Risco => 3i + P = 3X3 + 2 = 11

Pergunta

Resposta

Pontuação ponderada

Questionário do nível de impacto (intensidade).

Este questionário aparece na página 26 do documento.

Qual o nível de dano causado à organização após a divulgação de informações do sistema?

C

2

Qual o nível de dano causado à organização após a interferência nas informações existentes no sistema?

I

1

Valor máximo 3

Qual o nível de dano causado à organização após uma interrupção prolongada do sistema?

A

3

Questionário do nível de exposição (Probabilidade).

Este questionário aparece na página 28 deste documento.

Quantos usuários estão no sistema?

2

Valor médio

2

Quem são os usuários do sistema?

4

Quantas interfaces existem no sistema?

1

Qual a natureza das interfaces do

sistema?

1

Qual o tipo de informação que existe no sistema?

3

Acesso remoto ao sistema

1

Nível de compartimentação das permissões de usuários no sistema.

2

Infraestrutura atual

3

Atualizações e patches de segurança

4

Segurança física

2

Pontuação de risco do sistema ponderada

3*3+2=11

Pergunta

|

Resposta

|

Pontuação ponderada

| |

Questionário do nível de impacto (intensidade).

Este questionário aparece na página 26 do documento.

|

Qual o nível de dano causado à organização após a divulgação de informações do sistema?

C

|

2

| |

Qual o nível de dano causado à organização após a interferência nas informações existentes no sistema?

I

|

1

|

Valor máximo 3

| |

Qual o nível de dano causado à organização após uma interrupção prolongada do sistema?

A

|

3

| ||

Questionário do nível de exposição (Probabilidade).

Este questionário aparece na página 28 deste documento.

|

Quantos usuários estão no sistema?

|

2

|

Valor médio

2

|

Quem são os usuários do sistema?

|

4

| ||

Quantas interfaces existem no sistema?

|

1

| ||

Qual a natureza das interfaces do

sistema?

|

1

| ||

Qual o tipo de informação que existe no sistema?

|

3

| ||

Acesso remoto ao sistema

|

1

| ||

Nível de compartimentação das permissões de usuários no sistema.

|

2

| ||

Infraestrutura atual

|

3

| ||

Atualizações e patches de segurança

|

4

| ||

Segurança física

|

2

| ||

Pontuação de risco do sistema ponderada

|

3*3+2=11

|

Após esta Fase, a organização irá implementar os controles de acordo com a avaliação de risco e obterá uma lista parecida com esta:

controle

Toda a organização:

Sistema CRM

Sistema de pagamento de fornecedores

4.30 Implementar Autenticação Multi-fator para o login de contas com muitos privilégios na rede.

Existe parcialmente

Existe

Necessário implementar

6.4 Configurar e implementar medidas de segurança para detectar e alertar sobre mudanças sem autorização às configurações.

Há um processo sistemático na organização

O sistema está na nuvem e nós não temos controle direto sobre este requerimento

Existe

16.2: Usar ferramentas contratuais e legais ao comprar um sistema de informação ou serviço de fornecedores.

Não há um processo organizado para contratar fornecedores na organização.

O fornecedor assinou uma declaração.

Há um fornecedor do exterior que não pode assinar. Consideraremos os requerimentos em um acordo genérico com ele.

controle

|

Toda a organização:

|

Sistema CRM

|

Sistema de pagamento de fornecedores

|

4.30 Implementar Autenticação Multi-fator para o login de contas com muitos privilégios na rede.

|

Existe parcialmente

|

Existe

|

Necessário implementar

|

6.4 Configurar e implementar medidas de segurança para detectar e alertar sobre mudanças sem autorização às configurações.

|

Há um processo sistemático na organização

|

O sistema está na nuvem e nós não temos controle direto sobre este requerimento

|

Existe

|

16.2: Usar ferramentas contratuais e legais ao comprar um sistema de informação ou serviço de fornecedores.

|

Não há um processo organizado para contratar fornecedores na organização.

|

O fornecedor assinou uma declaração.

|

Há um fornecedor do exterior que não pode assinar. Consideraremos os requerimentos em um acordo genérico com ele.

|

Fase 5: Plano de Trabalho

Cada controle nos capítulos de controles protege contra riscos cibernéticos decorrentes de danos cibernéticos.

A prioridade da aplicação dos controles que faltam em uma organização na diretriz do plano de trabalho será determinada ao ponderar o nível de risco do ativo, o custo da solução e a complexidade da implementação.

A prioridade da aplicação dos controles que faltam em uma organização na diretriz do plano de trabalho será determinada ao ponderar:

-

O nível de risco do ativo – Eixo Y no exemplo abaixo.

-

O custo de implementação da solução – Eixo X no exemplo abaixo.

-

A velocidade de implementação da solução - expressada pelo tamanho do círculo no exemplo abaixo.

Após responder o questionário acima para todos os ativos da organização, a seguinte lista é obtida:

Após responder o questionário acima para todos os ativos da organização, a seguinte lista é obtida:

Probabilidade (P)

/ Intensidade (I)

4

3

2

1

4

16

Sistema A

13

10

Sistema C

7

3

15

12

9

6

2

14

11

Sistema B Sistema D

8

5

Sistema E

1

13

10

7

4

O nível de risco do ativo – Eixo Y no exemplo abaixo.

O custo de implementação da solução – Eixo X no exemplo abaixo.

A velocidade de implementação da solução - expressada pelo tamanho do círculo no exemplo abaixo.

Probabilidade (P)

/ Intensidade (I)

|

4

|

3

|

2

|

1

|

4

|

16

Sistema A

|

13

|

10

Sistema C

|

7

|

3

|

15

|

12

|

9

|

6

|

2

|

14

|

11

Sistema B Sistema D

|

8

|

5

Sistema E

|

1

|

13

|

10

|

7

|

4

|

Comentários

Postar um comentário